Des cyberactivistes diffusent d’indésirables extensions de navigateurs

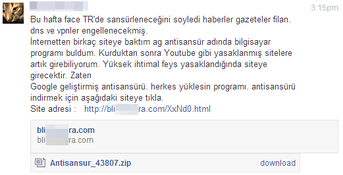

La campagne des activistes a commencé il y a quelques jours après une déclaration du premier Ministre Recep Tayyip Erdogan : « Nous allons anéantir Twitter […] peu importe ce qu’en dit la communauté internationale. ». La motivation est honorable car elle consiste à contourner la censure d’Internet par l’Etat, mais la méthode, qui infecte des ordinateurs, l’est moins.

Tout commence par un fichier .exe, camouflé en Adobe Flash Player Installer (Flashplayer_Update5302.exe). Le fichier a une signature digitale, qui s’avère être une fausse signature Adobe Systems Incorporated (détection G DATA Win 32.Malware.FBook.E).

A l’exécution, le fichier .exe installe une extension du navigateur Google Chrome sur l’ordinateur, appelée Flash Player (détectée comme Script.Trojan.Pinc.A). En temps normal, ces extensions ne peuvent être installées qu’à partir du Google store officiel, mais celui-ci, travesti en « Flash Update » manipule le navigateur Google Chrome. Le fichier exécutable change l’état du navigateur en mode développement, ce qui lui permet d’installer toute extension qu’il juge nécessaire, même de sources étrangères à Google. Pour arriver à changer ce mode, le fichier binaire édite le fichier C:\User\%USERNAME%\AppData\Local\Google\Chrome\User Data\Default\Preferences et y ajoute la donnée suivante :

"ui": {

"developer_mode": true

}

Le choix des activistes d’utiliser une extension de Chrome ne doit rien au hasard. A l’heure actuelle, Google Chrome est le navigateur le plus populaire au monde : selon StatCounter.com, Google Chrome est utilisé par 42,4% des internautes.

Ni le fichier exécutable ni l’extension ne sont malveillants ou nuisibles au sens premier du terme. Mais le comportement de l’extension est potentiellement indésirable. Elle interfère avec les informations privées des utilisateurs (voir connexion à Facebook, plus bas dans le texte) et avec leurs droits d’installer ou de désinstaller du contenu. L’extension ne s’installe pas seulement toute seule, elle empêche également toute installation ou toute opération de débogage. Dès que l’utilisateur dont l’ordinateur est infecté essaye de manipuler en ouvrant chrome://extensions, l’interface se ferme immédiatement. L’utilisateur ne peut pas y accéder. De plus, l’extension détecte si le « Chrome Developer Tools » est actif. Si oui, l’extension ne se connecte pas aux réseaux sociaux mentionnés ci-dessous.

Extension commandée à distance

L’extension contacte trois différents comptes de réseaux sociaux : deux comptes Twitter et un compte Google+. Tous ont été déclarés aux entreprises respectives. Depuis le 19 mai, 13 millions de visites ont eu lieu sur le compte Google +. Le fait que les activistes utilisent deux différents réseaux sociaux est particulièrement intéressant : si un des deux ne peut être atteint, le deuxième est toujours actif. Ainsi, le malware peut continuer à fonctionner correctement.

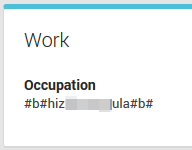

En regardant ces comptes de plus près, la plus importante partie de l’information est stockée dans le profil : la chaîne de caractères qui se trouve entre les deux sections #b# est la partie principale de la prochaine URL que l’extension va être amenée à contacter. Voici le schéma de construction de l’URL complète : http:// + string in-between #b# sections + .com + /chrome.php

Parallèlement, les chemins .php, iexplorer.php ou même protected.php peuvent être utilisés. Le résultat est que l’extension contacte l’URL construite pour recevoir un fichier JavaScript.

Un autre réseau social impliqué : Facebook

Le code JavaScript est injecté dans toutes les pages internet visitées mais ne s’exécutent que si l’utilisateur infecté visite Facebook. Pour injecter le JavaScript, l’extension utilise la fonction chrome.tabs.executeScript(). Aussitôt que l’utilisateur infecté s’identifie sur son compte Facebook, le Java Script téléchargé devient actif et envoie des messages privés à tous ses amis.

L’extension utilise la technologie Ajax et envoie la commande directement à Facebook, sans aucune interaction avec l’utilisateur. L’action de l’utilisateur est simulée.

Le message, écrit en langue turque, mais en style familier, informe les amis de la victime du risque de censure des réseaux sociaux et les invite à télécharger un fichier censé être capable de contrer cette censure.

Le fichier ZIP attaché contient le fichier exécutable, ou une variante de celui-ci, mentionné ci-dessus, autrement dit l’extension Chrome. C’est ainsi que l’arnaque se répand.

Un mouvement anti-censure ?

Les messages Facebook envoyés contiennent une autre information : un lien Internet. A l’heure actuelle, plus de 15000 liens différents ont été répertoriés. Un ensemble d’URL toutes hébergées chez un hébergeur français. L’hébergeur, informé, a remédié à cette situation.

Le but de cette URL est de rediriger l’internaute vers une page Internet contenant un texte en langue turque.

Le design du site internet, et particulièrement de celui avec le nom de domaine TRwitter.net, est très proche du Twitter officiel. Trompeur pour les visiteurs qui pensent alors que le message est celui de la page officielle de microblogging. Le message les invite à modifier la configuration DNS de leur connexion Internet afin de pouvoir, là encore, contourner la censure.

Des recherches au sujet de ce domaine montrent qu’il a été créé le 24 mars 2014, soit quatre jours après qu’Erdogan s’en est pris aux réseaux sociaux. Rien d’étonnant donc sur le fait que le trafic sur ce site provienne en premier lieu de la Turquie. Bien entendu, les informations d’enregistrement sont fausses (par exemple le nom du déposant : xxx uuuu).

Changer les paramètres DNS peut avoir des conséquences importantes. Le propriétaire du DNS peut rediriger le trafic de l’utilisateur vers une cible choisie (par exemple : de faux sites bancaires ou de faux site de réseaux sociaux) et peut alors voler des données confidentielles !